Аналоги Hopper

Официальный сайт программы

- Платная

- Android

- Mac OS

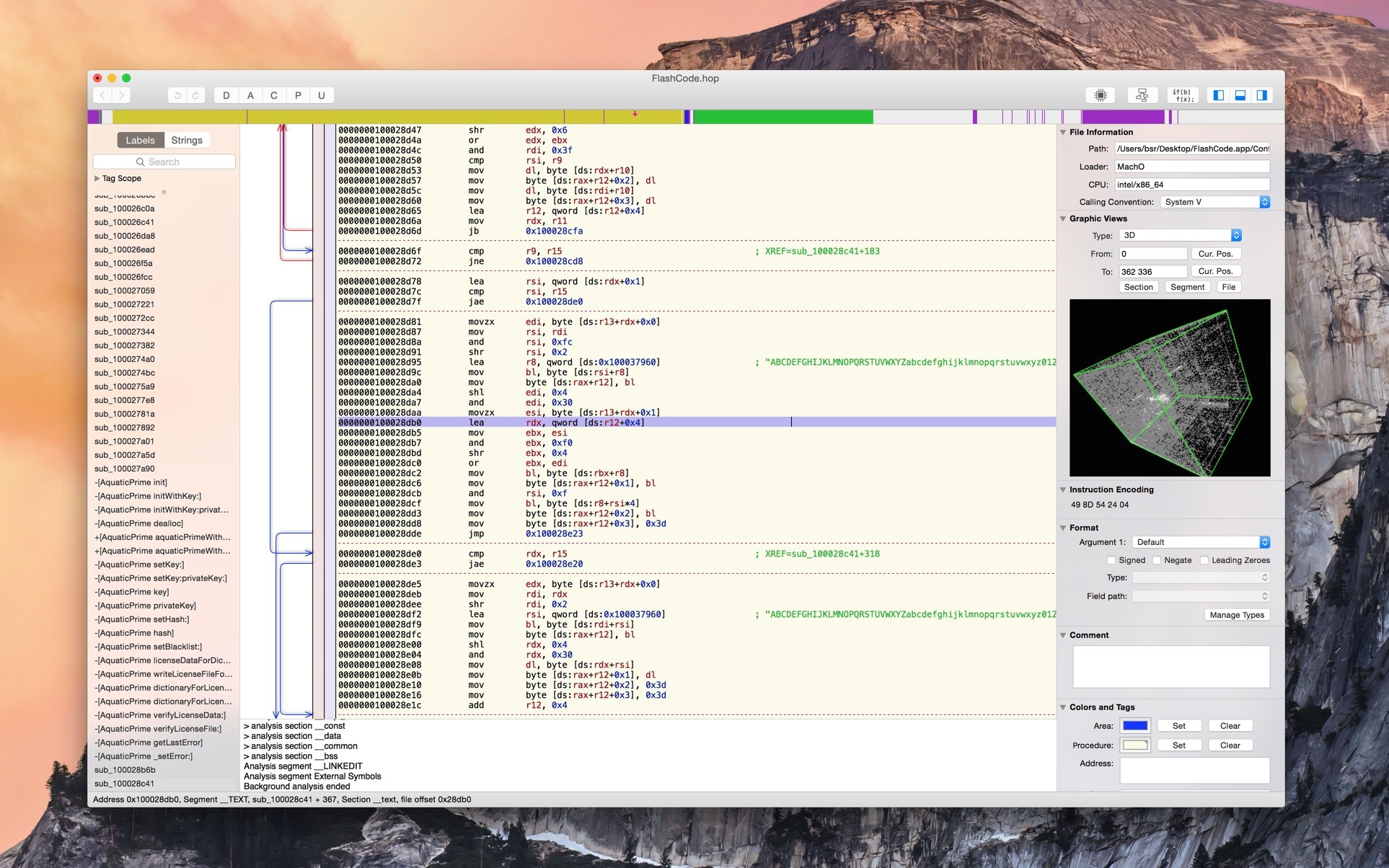

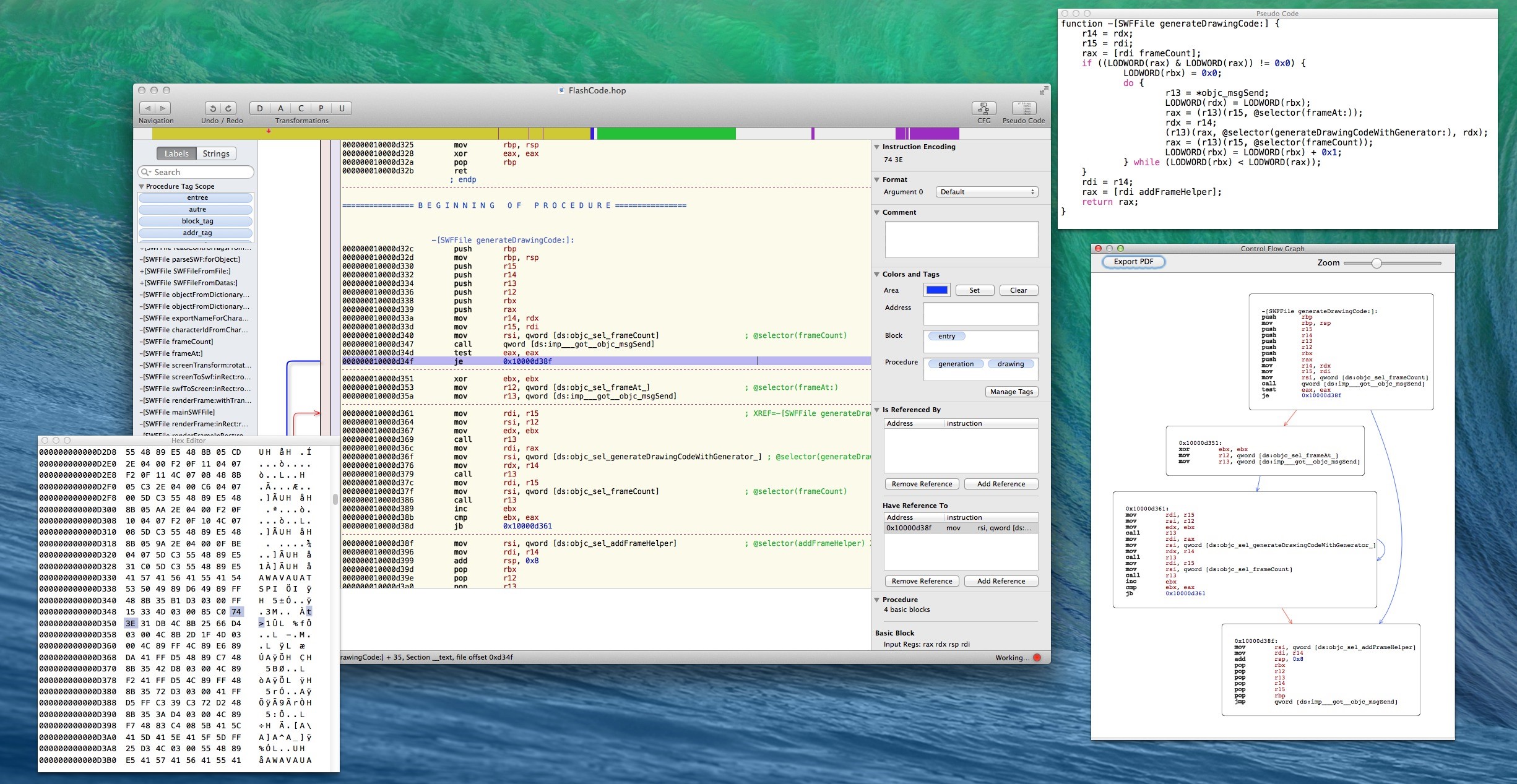

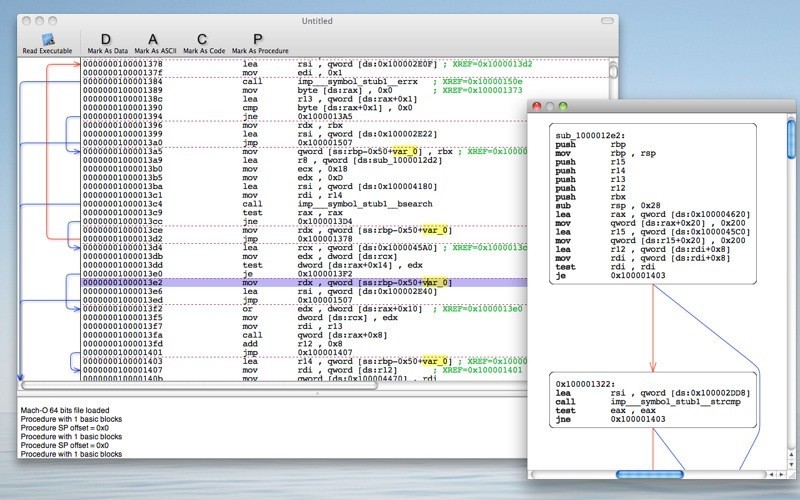

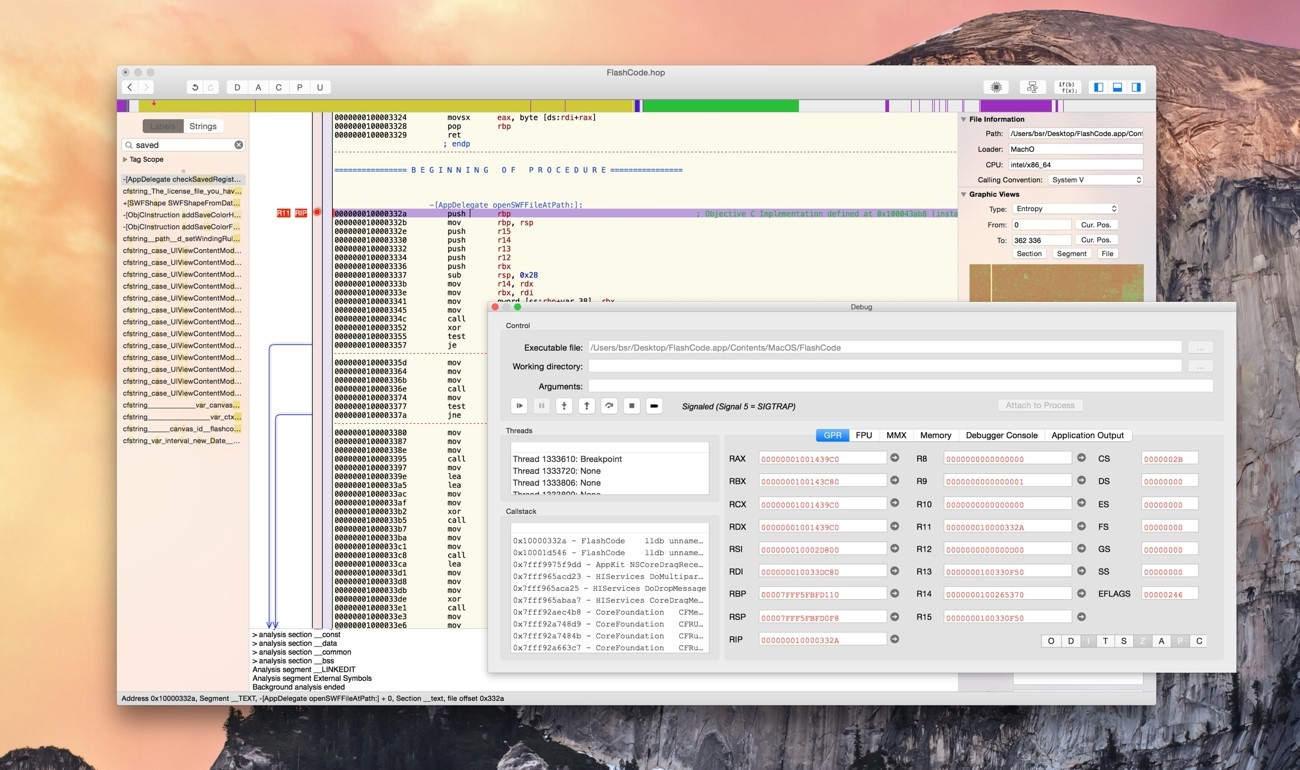

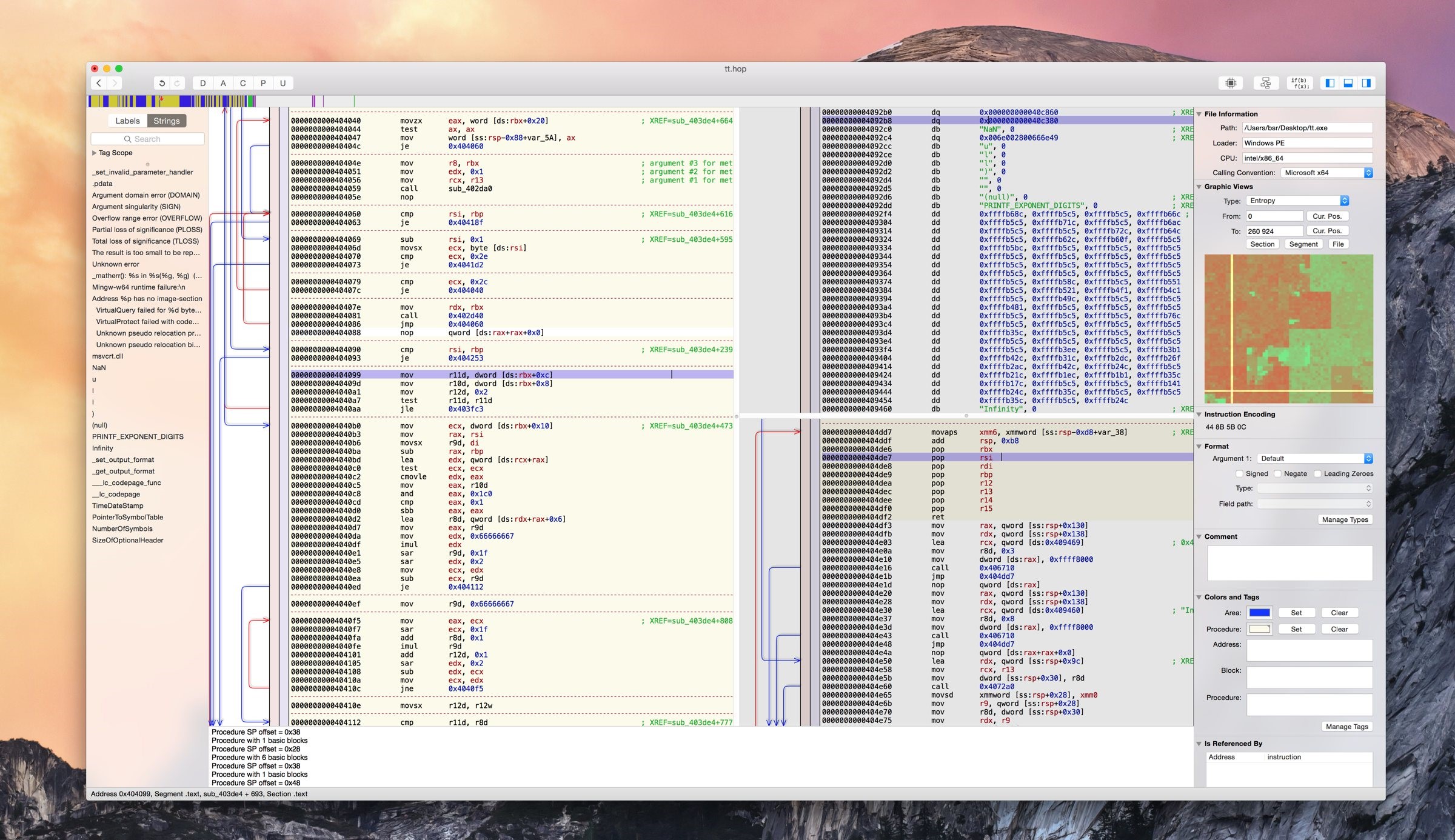

Hopper - это инструмент обратного инжиниринга для OS X и Linux, который позволяет вам разбирать и декомпилировать ваши 32/64-битные исполняемые файлы Intel Mac, Linux, Windows и iOS!

Этот инструмент позволит вам разобрать любой двоичный файл и предоставить вам всю информацию о его содержимом, например, импортированные символы или график потока управления! Hopper может извлекать процедурную информацию о разобранном коде, например, переменные стека, и позволяет вам называть все объекты, которые вы хотите.

Hopper наверняка станет вашим любимым инструментом для всех ваших статических бинарных анализов.

Альтернативы для Hopper

-

-

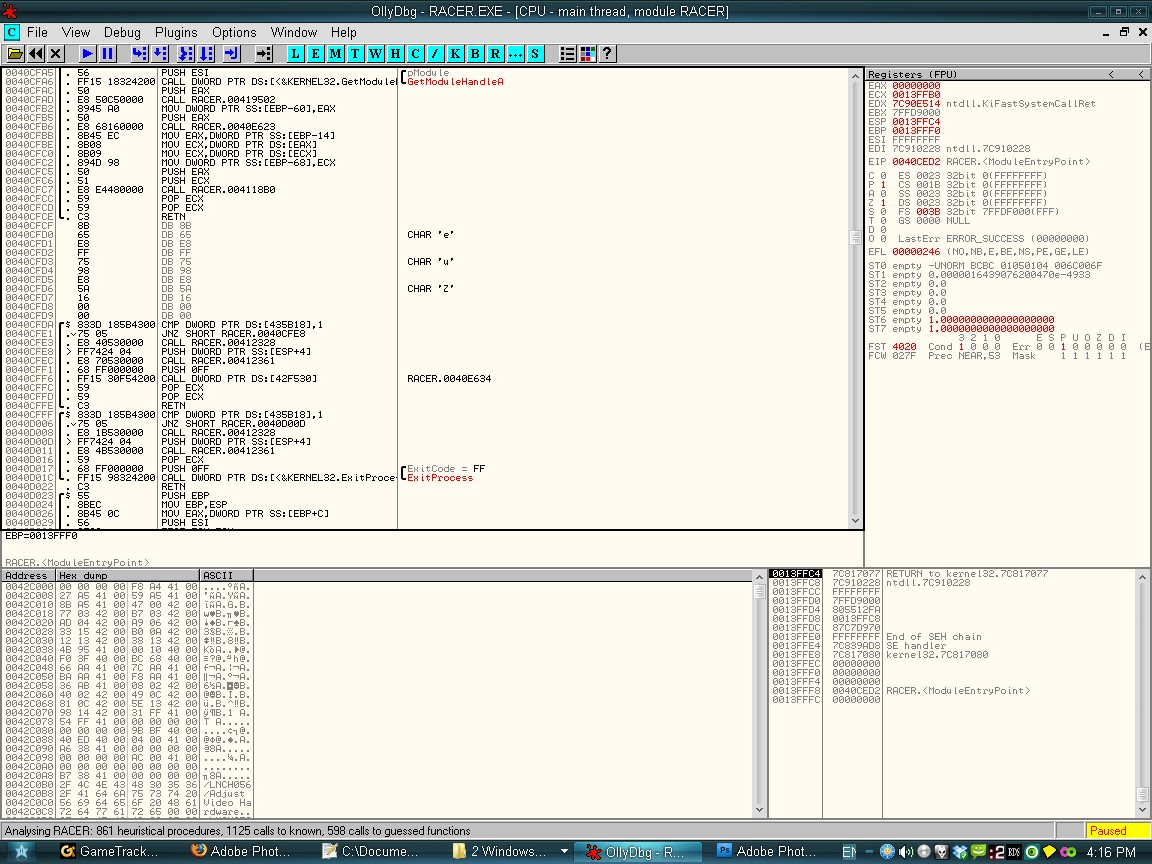

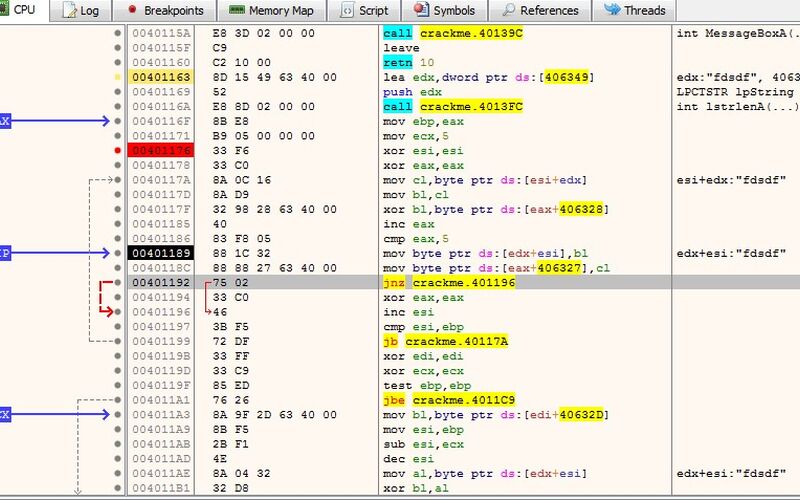

OllyDbg - это 32-битный отладчик для анализа уровня ассемблера.

- Бесплатная

- Windows

OllyDbg - это 32-битный отладчик для анализа уровня ассемблера. Акцент на анализе двоичного кода делает его особенно полезным в тех случаях, когда источник недоступен.

-

-

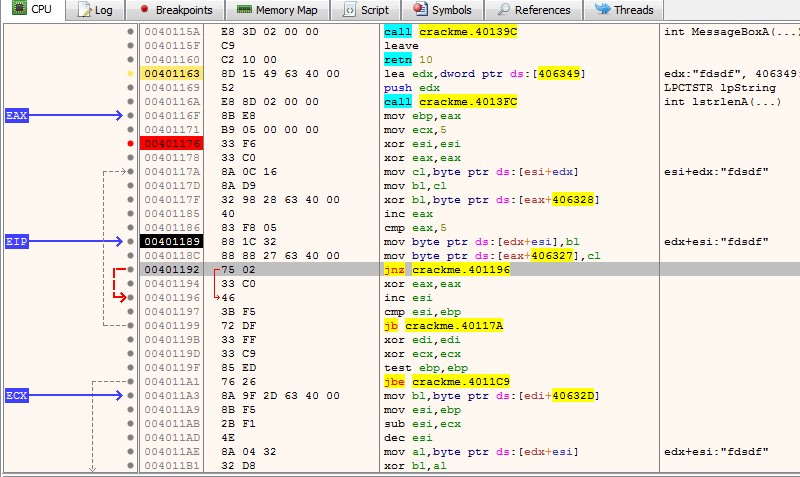

The IDA Pro Disassembler and debugger - это многопроцессорный дизассемблер и отладчик.

- Бесплатная

- Windows

- Mac OS

IDA Pro Disassembler и отладчик - это многопроцессорный дизассемблер и отладчик, размещенный на платформах Windows, Linux и Mac OS X.

-

-

Отладчик проекта GNU, или gdb, - это отладчик на уровне исходного кода для различных программ.

- Бесплатная

- Windows

- Mac OS

GNU Project Debugger, или gdb, является командной строкой, отладчиком на уровне исходного кода для программ, написанных на C, C ++, D, Objective-C, Fortran, Java, Pascal, ассемблере, Modula-2 или Ada и скомпилированных для любой из целого ряда различных целевых архитектур, включая x86, x86-64, IA-64, Alpha, ARM, Motorola 68000, MIPS, PowerPC, SPARC и другие. GDB поддерживает аппаратные точки остановки, условия, анализ дампа ядра, оценку выражений, удаленную отладку, вход/выход из кода, дизассемблирование и, в некоторых случаях, обратимую отладку.

-

-

x64dbg - это 64-битный отладчик на уровне ассемблера для Windows.

- Бесплатная

- Windows

x64dbg - это 64-битный отладчик на уровне ассемблера для Windows. Соответствующий 32-разрядный отладчик называется x32dbg.

-

-

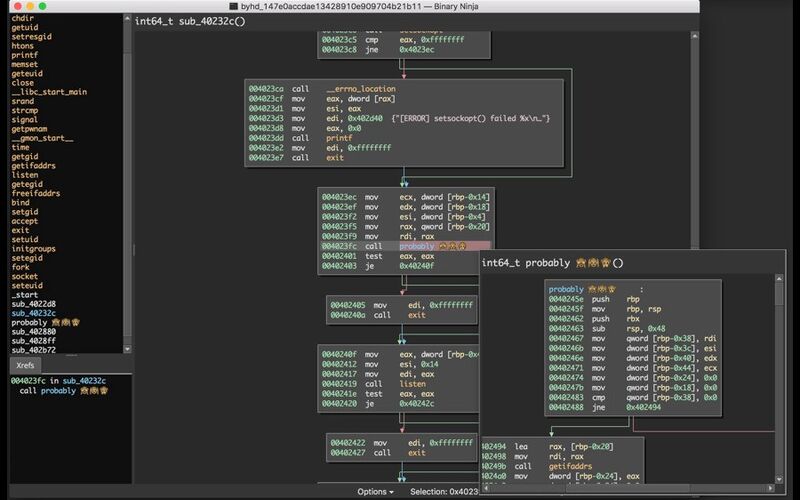

Платформа реверс-инжиниринга и графический интерфейс.

- Платная

- Windows

- Mac OS

binary-ninja - обратная инженерная платформа.

-

-

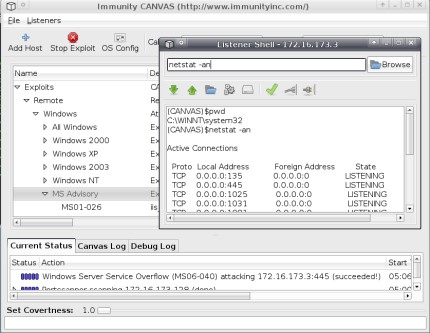

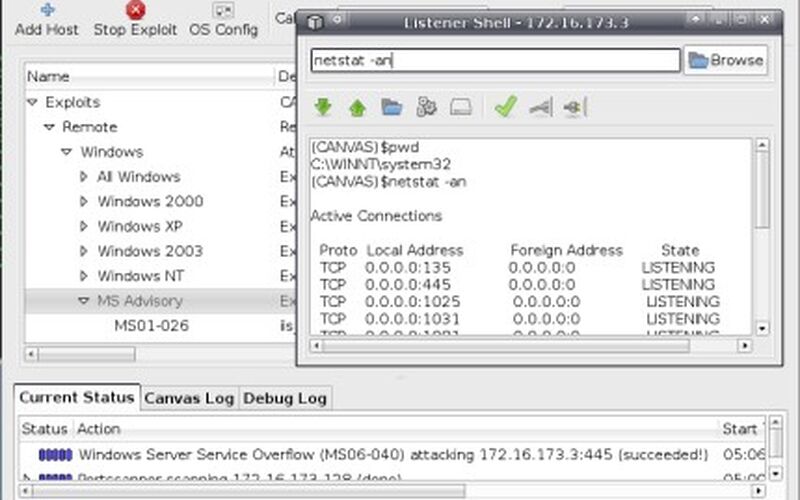

Immunity Debugger - это новый мощный способ написания эксплойтов, анализа вредоносных программ и обратного инжиниринга.

- Бесплатная

- Windows

Immunity Debugger - это новый мощный способ написания эксплойтов, анализа вредоносных программ и анализа бинарных файлов. Он основан на надежном пользовательском интерфейсе с графическими функциями, первым в отрасли инструментом для анализа множеств. Разработан специально для создания множеств с большим и хорошо поддерживаемым API-интерфейсом Python для легкой расширяемости.

-

-

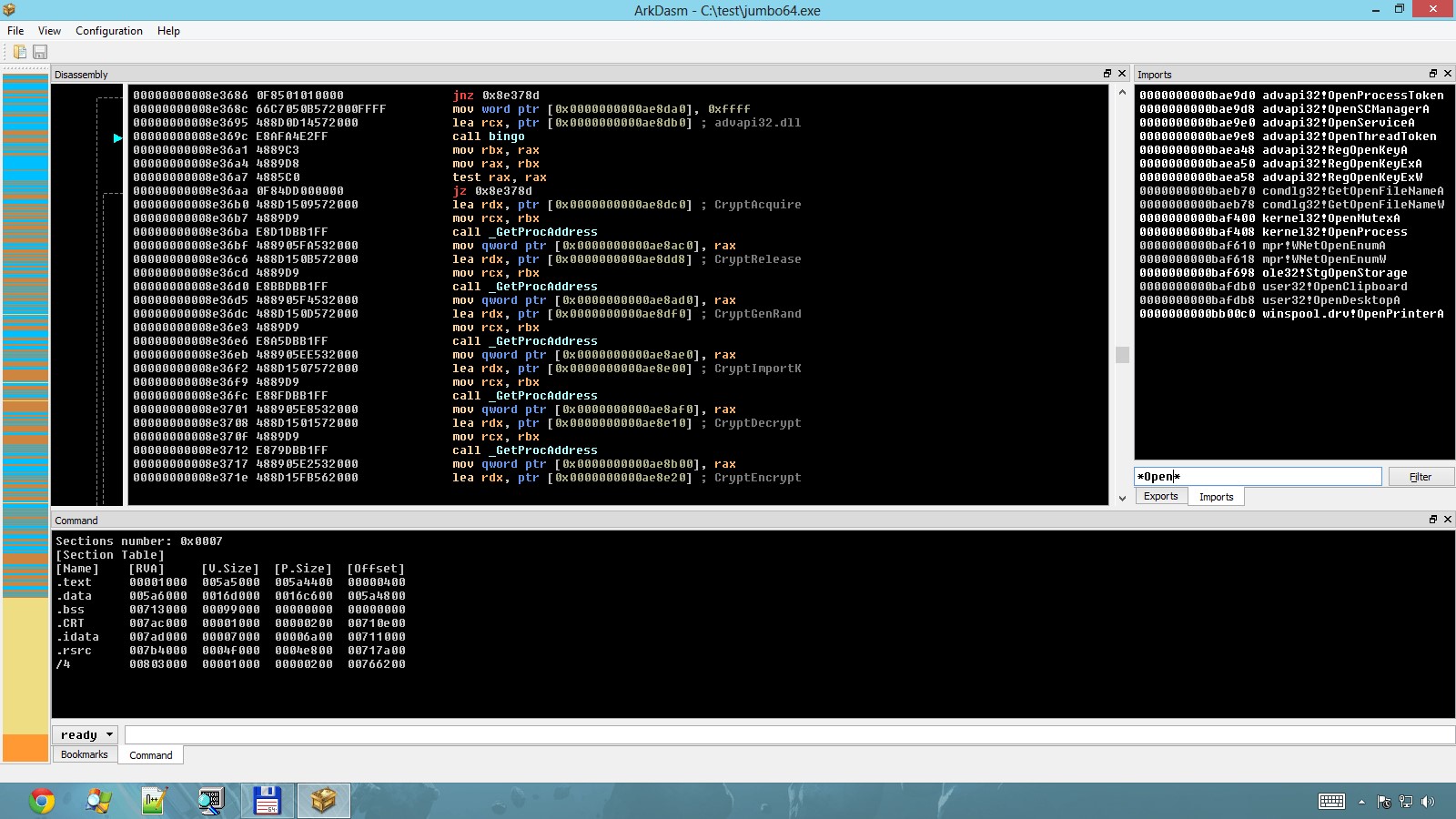

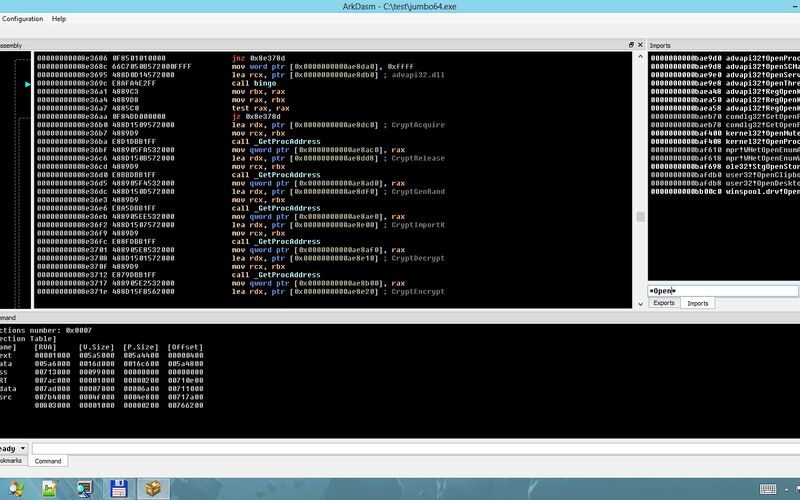

64-битный дизассемблер для Windows.

- Бесплатная

- Windows

ArkDasm - это 64-битный интерактивный дизассемблер и отладчик для Windows.

-

-

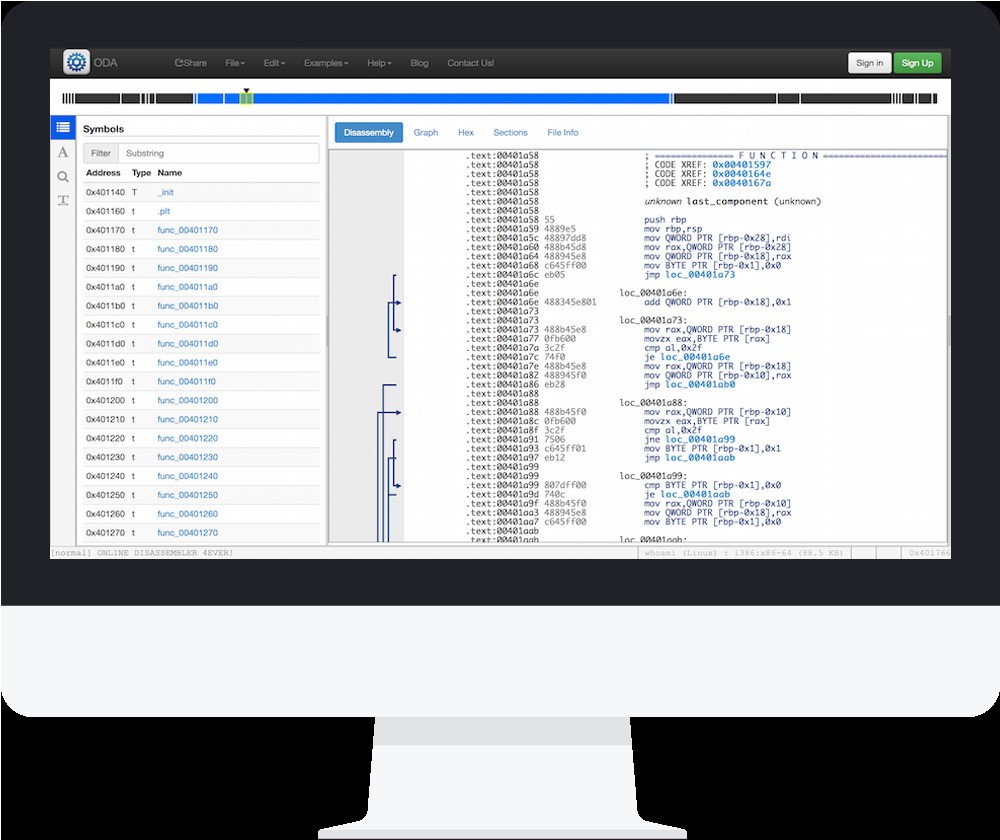

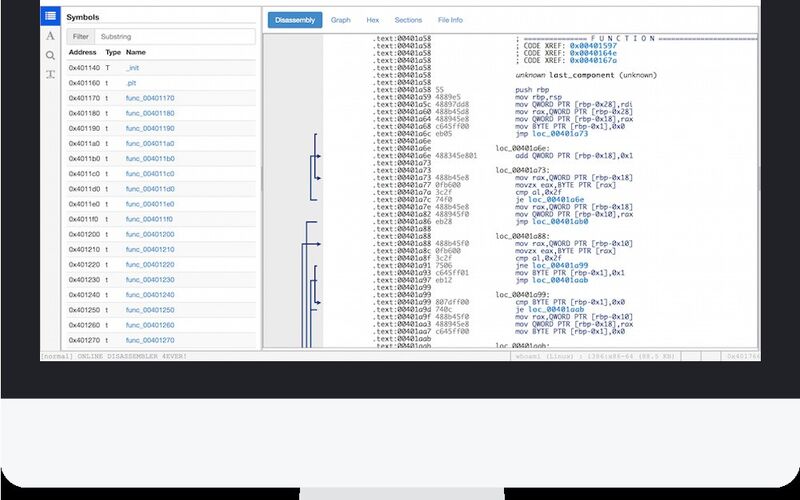

Разборка в облаке. Сотрудничество в реальном времени, неограниченные ресурсы.

- Бесплатная

- Онлайн сервис

ODA - это онлайн-дизассемблер для широкого спектра машинных архитектур, включая: Alpha, ARM, AVR, Intel x86, Motorola 68000, MIPS, PDP-11, PowerPC, SPARC, Z80 и многие другие! Загрузите файл Windows PE, ELF или простой двоичный файл, а затем просмотрите метаданные разборки и объектного файла, например символы и разделы.