Бесплатные аналоги Wifite

- Бесплатная

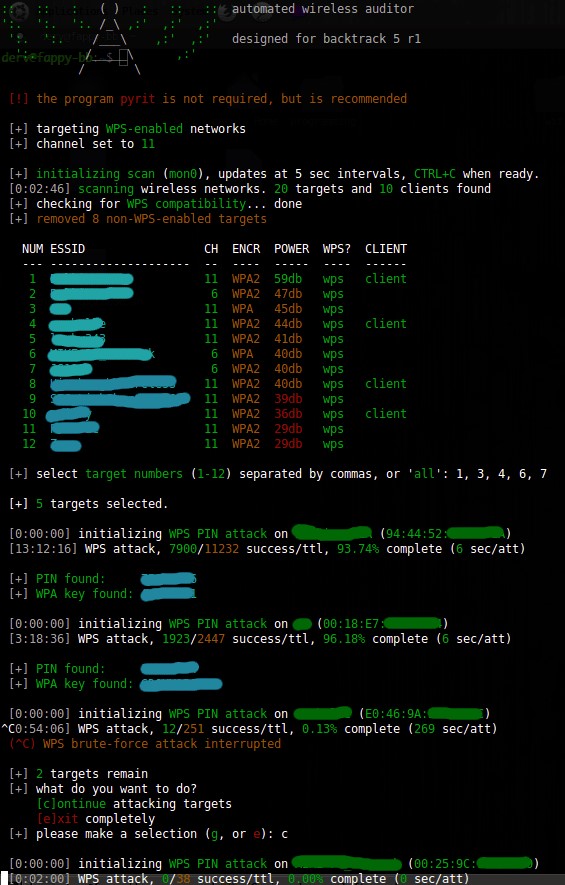

Для атаки на несколько зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается, чтобы быть автоматизированным, лишь с несколькими аргументами. Wifite стремится стать инструментом беспроводного аудита по типу «установи и забудь».

Бесплатные альтернативы для Wifite

-

-

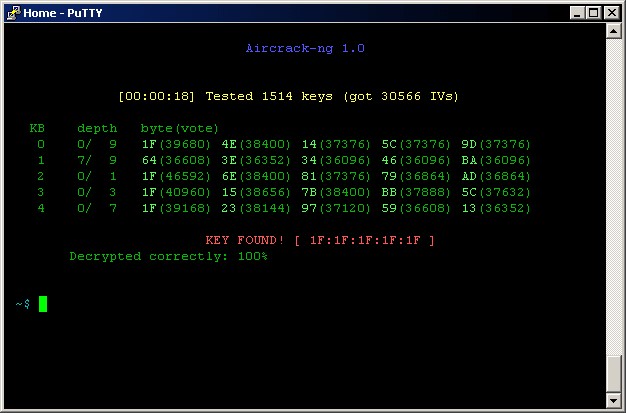

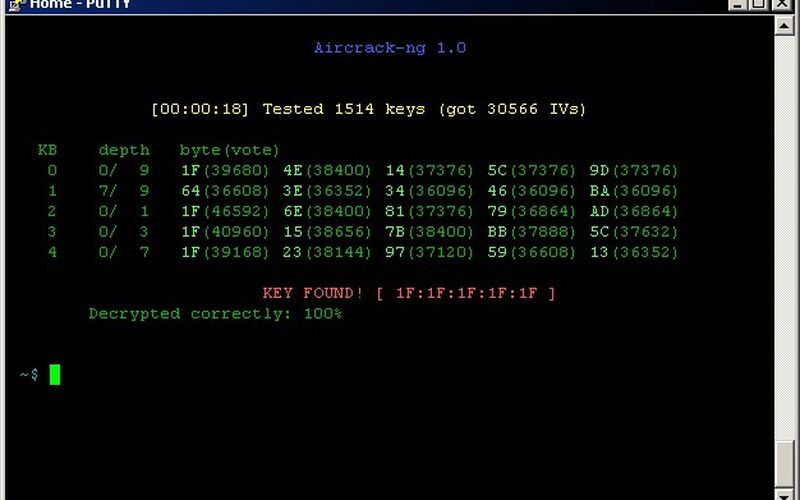

Aircrack-ng - это 802.

- Бесплатная

- Windows

Aircrack-ng - это программа для перебора ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи, как только было получено достаточно пакетов данных. Он реализует стандартную атаку FMS наряду с некоторыми оптимизациями, такими как атаки KoreK, а также совершенно новую атаку PTW, что делает атаку намного быстрее по сравнению с другими инструментами перебора WEP.

-

-

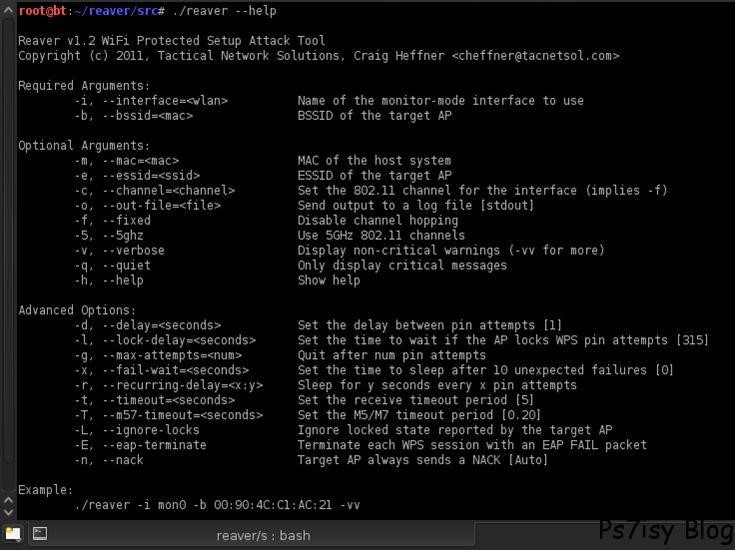

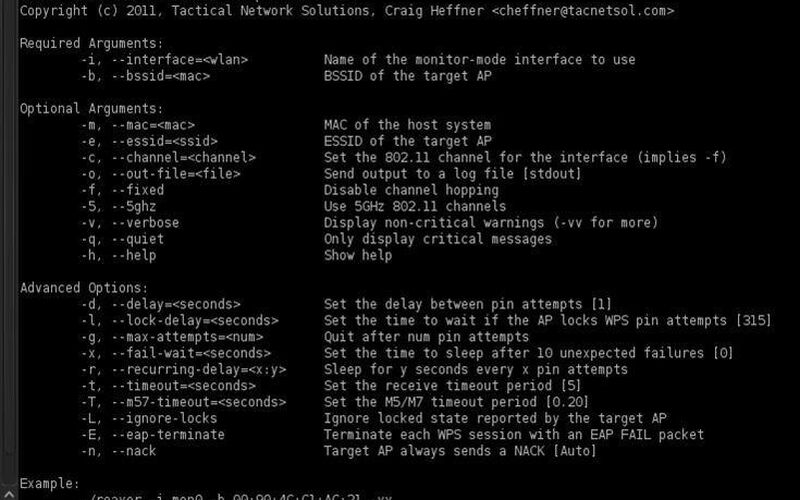

Reaver реализует атаку методом "грубой силы" на PIN-коды регистратора Wifi Protected Setup (WPS).

- Бесплатная

- Linux/BSD

Reaver реализует атаку методом "грубой силы" на PIN-коды регистратора Wifi Protected Setup (WPS) для восстановления парольных фраз WPA/WPA2. Reaver был разработан, чтобы быть надежной и практичной атакой на WPS, и был протестирован с широким спектром точек доступа и реализаций WPS. В среднем Reaver восстановит незашифрованный пароль целевой точки доступа WPA/WPA2 за 4-10 часов в зависимости от точки доступа. На практике, как правило, потребуется половина времени, чтобы угадать правильный вывод WPS и восстановить ключевую фразу.

-

-

Fern Wifi Cracker - программа для проверки безопасности беспроводной связи.

- Условно бесплатная

- Linux/BSD

Fern Wifi Cracker - это программа для проверки безопасности и атак беспроводной связи, написанная с использованием языка программирования Python и библиотеки графического интерфейса пользователя Python Qt.

-

-

Pyrit позволяет создавать массивные базы данных.

- Бесплатная

- Mac OS

Pyrit позволяет создавать массивные базы данных, предварительно вычисляя часть этапа аутентификации IEEE 802.11 WPA / WPA2-PSK в пространственно-временном компромиссе. Pyrit использует вычислительную мощь многоядерных и других платформ через ATI-Stream, Nvidia CUDA, OpenCL и VIA Padlock. На данный момент это самая мощная атака на один из самых используемых в мире протоколов безопасности.